Azure Portal 上の PowerShell から O365 SAML 設定

どうも、MS MVP (Enterprise Mobility) の Nov です。

普段もっぱら O365 の SAML 設定をいじって、自作 SAML IdP と Federation する毎日です。

いや、年に6回くらいかな。

で、毎回 PowerShell の使い方忘れるので、メモ代わりに過去にもこんな記事書いてきました。

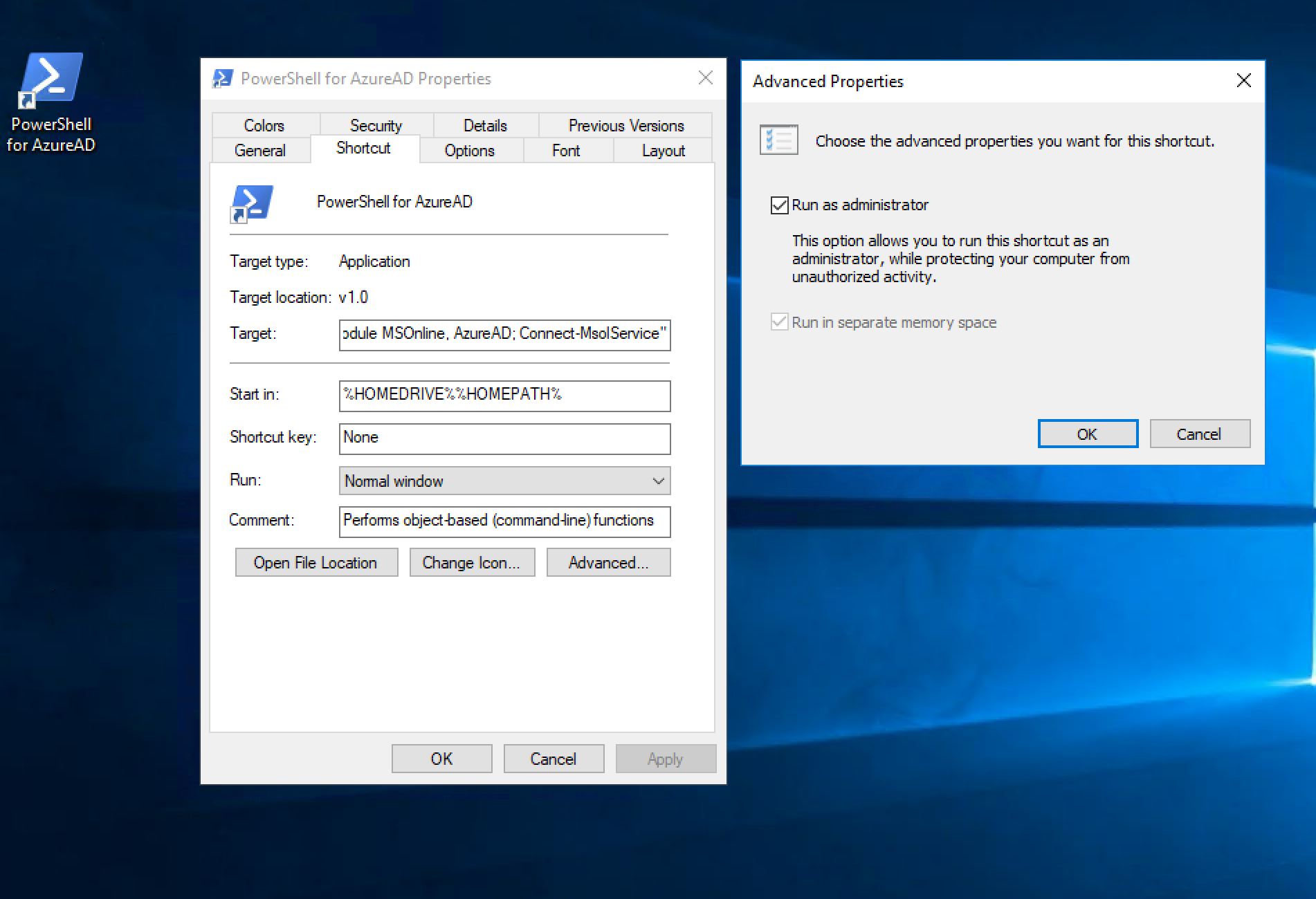

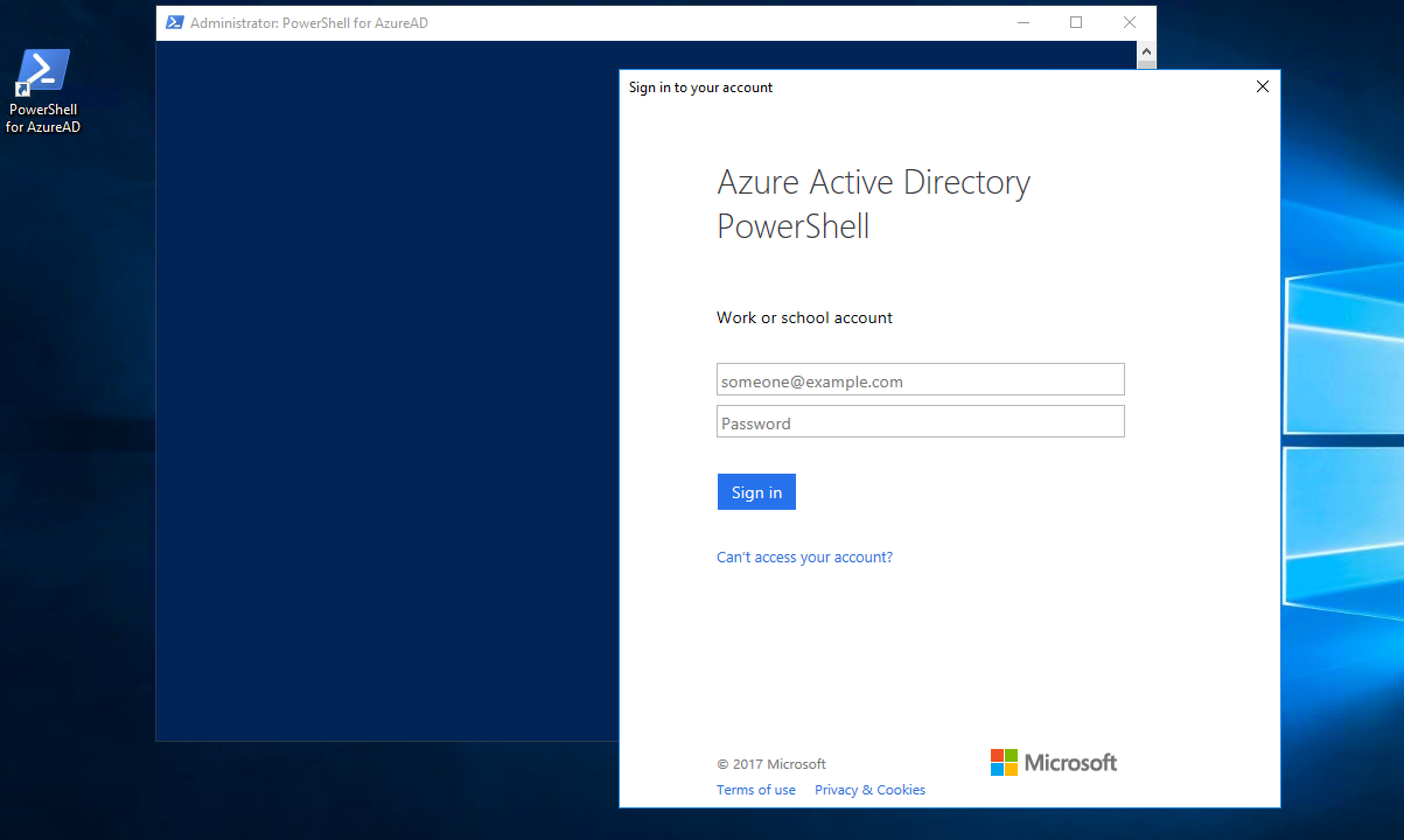

そんな、普段はもっぱら Azure 上の Windows 10 VM から PowerShell いじってる僕ですが…

今日気づいてしまったんです!!Azure Portal 上で In-Browser PowerShell が動くようになってるってことに!!

Read on →